Мы наблюдаем новую волну фишинговых писем, доставляющих жертвам троян-шифровальщик. Судя по их содержимому, эта вредоносная спам-рассылка нацелена в первую очередь на организации. Нельзя сказать, что злоумышленники придумали что-то принципиально новое, однако они достаточно профессионально пользуются известными уловками, так что мы сочли необходимым предупредить сотрудников компаний. Фишинговые уловки

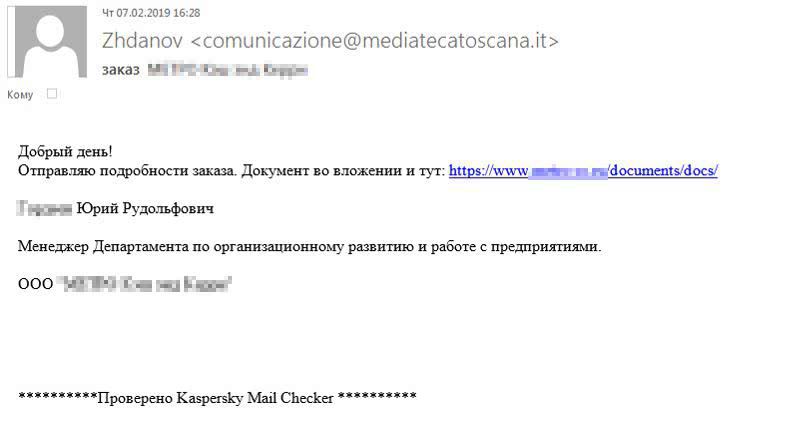

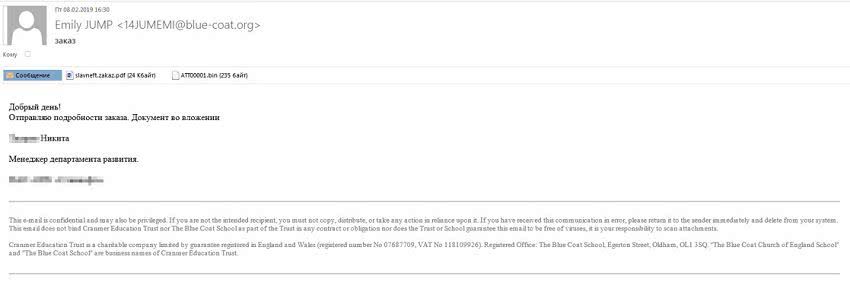

Жертва получает короткое письмо, подписанное якобы сотрудником компании, название которой на слуху. В самом письме минимум деталей — сообщение «Высылаю подробности заказа» и либо URL, выглядящий как ссылка на облачное хранилище документов, либо вложение. Распознать подделку легко можно по несоответствию адреса отправителя и данных в подписи: разные фамилии и домены сразу бросаются в глаза.

В письме часто ставят строку, имитирующую отметку о проверке каким-либо защитным решением, — злоумышленники считают, что так письмо вызовет больше доверия. По ссылке, разумеется, скачивается троян.Вариант с вложением немного интереснее.

В нем содержится документ (в нашем случае это PDF-файл, но может быть и, например, DOCX), имитирующий интерфейс облачного сервиса. Вот якобы система электронной отчетности и документооборота СБИС из pdf-файла:

Разумеется, при попытке «напечатать документы на экран» скачивается все тот же шифровальщик.Не исключено, что это далеко не все варианты — в интернете мы натыкались на описания похожих случаев, в которых троян находился непосредственно в письме в виде архива с JS-файлом.

Что за троян?

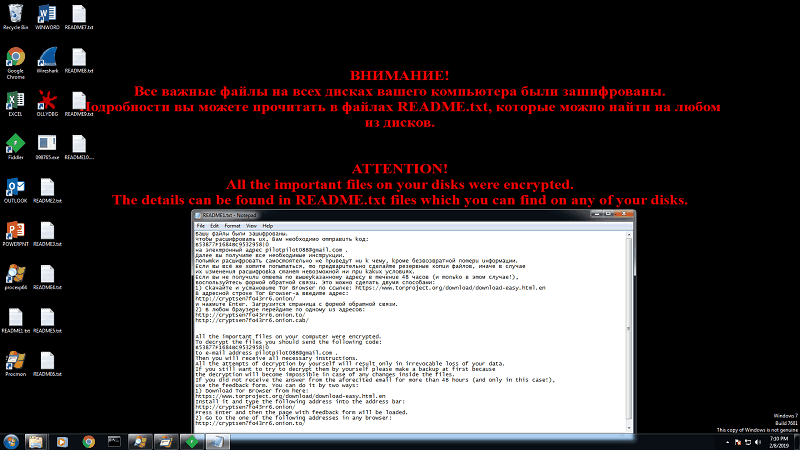

В качестве «полезной нагрузки» используется свежая разновидность давно известного шифровальщика Shade. Пару лет назад его уличили в том, что он не только блокирует данные, но и проверяет по ряду признаков, не в бухгалтерии ли работает жертва, и при необходимости вместо шифрования устанавливает инструменты удаленного доступа. Shade уже достаточно давно находится в десятке наиболее часто встречающихся троянов-вымогателей.

Действует он по классической схеме — шифрует файлы по заранее сформированному списку расширений, выводит на рабочий стол сообщение и создает файл с условиями разблокировки.

Кроме того, Shade умеет устанавливать в систему и другие вредоносы.

Что делать, чтобы остаться в безопасности?

Чтобы не заразиться и не поставить под угрозу всю компанию, нужно следовать стандартным советам, которые мы даем в статьях про шифровальщиков.

- В первую очередь не следует открывать письма от неизвестных отправителей. Если вы ничего не заказывали у «****Нефть», то шансы того, что ее сотрудники пришлют вам «подробности заказа», стремятся к нулю.

- Не забывайте о резервном копировании.

- Защищайте рабочие станции надежным решением.

- В идеале на вашем почтовом сервере также должно быть установлено защитное решение с надежными антифишинговыми технологиями. Например такое, которое входит в наш продукт Kaspersky Endpoint Security для бизнеса.

Что делать, если вас уже зашифровали

Тут сложнее — теоретически у нас есть утилита ShadeDecryptor, которая помогает расшифровать файлы. Помогает она не всегда, но начать следует именно с попытки самостоятельной разблокировки.

Однако даже если вам удалось расшифровать файлы, следует установить защитное решение и запустить полное сканирование — Shade мог установить дополнительное вредоносное ПО.

Если на пострадавшем компьютере установлено какое-то защитное ПО от стороннего вендора, но оно не справилось с шифровальщиком, имеет смысл воспользоваться Kaspersky Anti-Ransomware Tool. Оно совместимо с защитой от других разработчиков, но при этом может эффективно противостоять современным шифровальщикам.